<목록>

1. Bell-Lapadula모델

2. Biba모델

3. 사용자 보안 요구 명세

4. 실습 1

5. 실습 2

6. 실습 3

1. Bell-Lapadula모델

TESEC는 Bell-Lapadula 모델을 사용하는 기밀성만을 다루는 모델이다. 접근 통제 모델이라고도 한다.

4단계로 분류하게 되는데 극비(Top-Secret), 기밀(Secret), 비밀(Confidential), 미분류(Unclassified)이다.

주체는 과거 사람이었지만 현재는 사람뿐만아니라 사용하는 업무프로세서나 리소스등도 포함된다.

분류기준은 직급이 높아질수록 등급이 높을 가능성은 있지만 실질적인 기준은 아니고 업무를 기준으로 분류한다. 따라서 낮은 등급은 접근이 가능하다.

다단계속성

1. 단순 보안 속성 : no read up

기밀성을 위해 자신보다 높은 등급의 데이터는 접근이 불가능하다.

2. 스타(*) 보안 속성 : no write down

성형특성(Confinement property)이라고 하며 낮은 등급의 문서를 생성하지 못하는 것이다. 정보유출을 방지하기 위 한것이다. 예를 들어 스타보안속성이 없는 환경이면 2등급인 사람이 3등급의 문서를 생성가능하다. 이경우 3등급의 문서에 자신이 접근가능한 2등급의 정보가 들어갈수있게 된다. 이것으로 인해 3등급의 다른 사람이 그 정보를 읽게 되면 2등급의 정보도 읽게 되어 정보유출이 일어나게 되는것이다. 따라서 스타보안속성은 반드시 필요하다.

데이터의 소유자 허가 없이 데이터 접근은 할 수 없다. 따라서 같은 등급의 다른 사용자에게 문서를 보여줄수는 있지만 볼수는 없다. 이것이 알 필요성이며 이것을 문서화 하여 업무확인후 권한할당을 하게 된다. 그 후에 system관리자에게 전달하게 되는 것이다. system관리자는 업무분석에 참여하지는 않지만 업무분석된 자료를 가지고 있어야 한다.

3. 임의적 보안 속성

임의적 접근통제는 접근 행렬을 이용하여 같이 수행한다 하지만 단순 보안 속성이나 스타 보안 속성보다 중요시 될 수 없다.

* 평정속성(tranquility property)은 객체에 대해 요구나 허가시 등급이 변경되어서는 안된다는 성질이다. 만약 중 사용자의 등급에 맞지 않는 데이터가 필요하게 된다면 그것은 요구분석이 잘못된 것이다.

2. Biba모델

TESEC는 정부기관에는 맞지만 민간기관에 적용하기에는 부족한 점이 많다. 이를 보완하기 위해 생긴것이 무결성 모델이다.

무결성 모델은 Biba모델이라고 하며 데이터의 무결성,정확성에 중점을 둔 것이다. Bell-Lapadula 모델과 완전 다른 모델은 아니다.

단순무결성(Simple intergrity)원칙 : no read down

단순 무결성은 자신보다 낮은 등급의 데이터를 접근할 수 없다는 것이다. 왜냐하면 자신보다 낮은 등급의 데이터라는 것은 낮은 수준의 무결성 문서가 인용되는 것을 방지 하기 위함이다. 만약 낮은 수준의 무결성 문제가 인용되는 것이 허용된다면 정밀도가 떨어지는 부정확한 데이터를 참고하게 되는 것을 의미하며 정보가 오염될 수 있는 것을 의미한다. 예를들어 정보의 선입견등이 발생가능하다는 것이다.

무결성 원칙(성형무결성원칙) : no write up

무결성 레벨이 있는 주체는 더 높은 무결성 객체를 활성화 할 수 없는 것이다. 이 또한 정보 오염에 관한 내용인데 부정확한 데이터를 이용해 추론하는 것을 방지하기 위함이다.

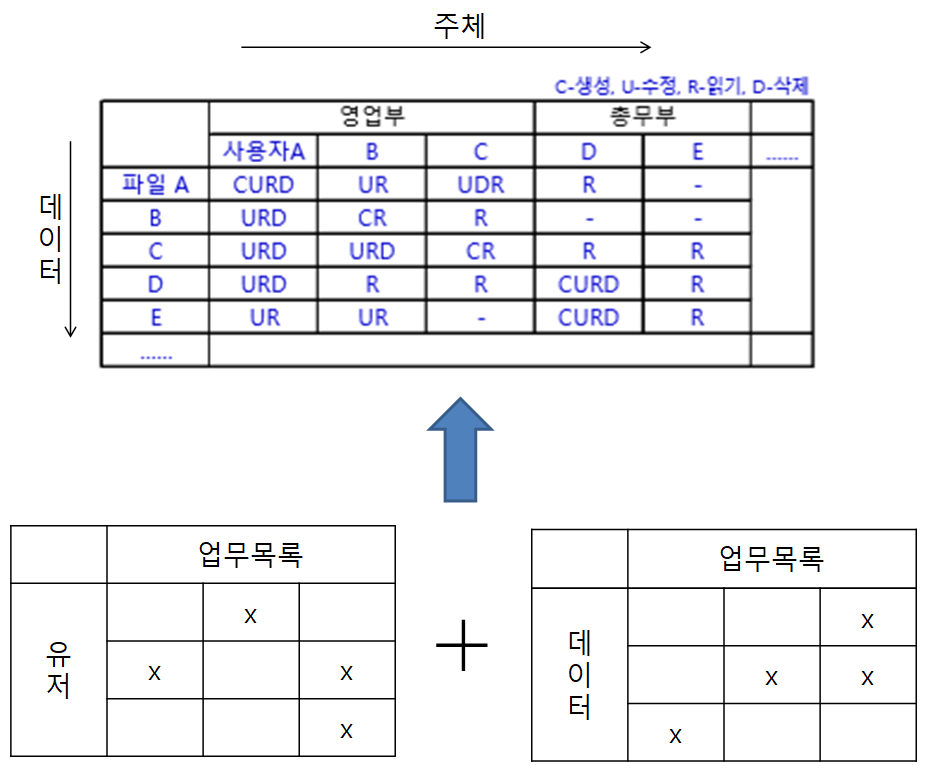

3. 사용자 보안 요구 명세

보안 요구 명세를 작성하기 위해 대상과 주체에 대한 정보가 반드시 필요하다. 따라서 유저에 대한 업무목록표와 데이터에 대한 업무목록표가 필요하다. 대상은 Labeling에 따라 달라진다. 명세표를 이용한 구현은 프로그램을 이용한다.

4. 실습 1

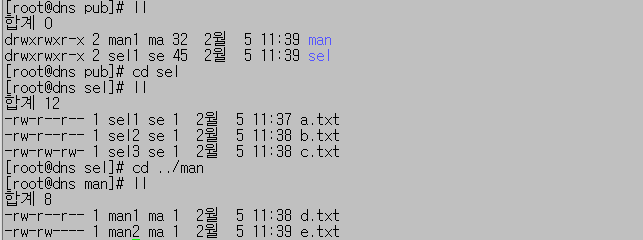

리눅스 환경에서는 파일 B의 경우에는 보안 명세를 구현하지 못한다. 왜냐하면 같은 그룹내에서 일부 사용자만 수정이 가능하게는 퍼미션을 줄수없기 때문이다. 하지만 윈도우 환경에서는 가능하다.

| 그룹명 | 사용자 | |

| 영업부 | se | sel1, sel2, sel3 |

| 총무부 | ma | man1, man2 |

5. 실습 2

개인 작성 // 최소권한의 원칙 불이행 & 자신 소유의 파일에 대한 권한 부족하게 작성되었다.

// 한 시스템 내에서 최고 등급을 가지는 것은 한 직위만 있으며 그룹이 다르다면 최고 등급을 가지는 것도 가능하다. 등급은 등급이고, 권한에 대한 일련 규칙은 별도다. 최소권한의 원칙은 불필요한 권한을 주지 말아야 한다는 내용이고 등급과는 관련이 없다. 등급은 상위 등급과 항위등급등의 등급 정보만 알면 된다.

Top Secret sel1, man1

Secret sel2

Confidential sel3, man2

규칙

Top Secret

create : Top Secret 만 생성 가능하다.

update : Secret, Confidential 파일에 가능하다.

read : Secret, Confidential 파일에 가능하다.

Secret

create : Secret 만 생성 가능하다.

update : Confidential 파일에 가능하다.

read : Top Secret, Confidential 파일에 가능하다.

Confidential

create : Confidential 만 생성 가능하다.

update : Confidential 파일 만 가능하다.

read : Top Secret, Secret 파일에 가능하다.

정상 작성

Top Secret A,

Secret B, D

Confidential C, E

규칙

Top Secret

create : Top Secret 만 생성 가능하다.

update : Ts, Se, Con 파일에 가능하다.

read : Ts, Se, Con 파일에 가능하다.

Secret

create : Secret 만 생성 가능하다.

update : Se, Con 파일에 가능하다.

read : TS, Se, Con 파일에 가능하다.

Confidential

create : Confidential 만 생성 가능하다.

update : Con 파일에 가능하다.

read : TS, Se, Con 파일에 가능하다.

6. 실습 3

Top Secret A,

Secret B, D

Confidential C, E

- 각 사용자는 동일한 이름의 파일을 생성하는 경우

규칙

Top Secret

create : Top Secret 만 생성 가능하다.

update : Ts 파일에 가능하다.

read : Ts, Se, Con 파일에 가능하다.

Secret

create : Secret 만 생성 가능하다.

update : Se 파일에 가능하다.

read : Se, Con 파일에 가능하다.

Confidential

create : Confidential 만 생성 가능하다.

update : Con 파일에 가능하다.

read : Con 파일에 가능하다.

(C : 생성, W : 수정, R : 읽기)

| 영업부 | 총무부 | ||||

| A | B | C | D | E | |

| A | CWR | - | - | - | - |

| B | R | CWR | - | - | - |

| C | R | R | CWR | - | - |

| D | - | - | - | CWR | - |

| E | - | - | - | R | CWR |

'교육 > Security Governance' 카테고리의 다른 글

| Day 56 (FTP서버의 보안 명세 구현) (0) | 2020.02.07 |

|---|---|

| Day 56 (Governance) (0) | 2020.02.07 |

| Day 55 (Governance) (0) | 2020.02.06 |

| Day 53 (Governance) (1) | 2020.02.04 |

| Day 25 (Physical Security) (0) | 2019.12.20 |