fping, sing, nmap을 이용한 Scan 실습

<목차>

1. 예상결과

2. 실습

3. 패킷

4. 결과

1. 예상결과

fping : 해당 시스템이 네트워크에 연결 되어 있는지만을 확인한다.

sing : time stamp, information, address mask정보를 확인 가능하다.

nmap : stealth모드로 스캔 한다.

2. 실습

- 사용 명령어

fping <IP주소> <IP주소> ... <IP주소> // 개별적인 IP주소를 이용한 응답확인

fping -g <네트워크주소/netmast> // 네트워크 주소 전체에서의 응답 확인

sing <IP주소> -c [패킷수] -[tstamp|info|mask] // 패킷 수 만큼 지정된 IP주소에 질의한다.

// tstamp : 시간정보 , info : 데몬의 프로세서 소유자 정보, mask : 네트워크 관련 정보

nmap -[옵션] <IP주소> // IP주소를 옵션에 맞게 질의한다.<nmap옵션>

| 옵션 | 설명 | 옵션 | 설명 |

| sT | TCP SYN/Connect()/ACK/Window/Maimon scans | PO | ping과 같은 역할을 한다. |

| sS | PT | ||

| sF | TCP FIN scans | PS | TCP SYN/ACK, UDP or SCTP에서 사용하는 포트를 확인한다. |

| sN | TCP Null scans | PI | |

| sX | TCP Xmas scans | PB | |

| sP | O | 사용가능한 OS를 탐지한다. | |

| sU | UDP Scan | I | |

| S | 송신측 주소를 Spoof한다, | n | |

| P | 특정 포트를 확인한다. | b | ftp응답을 확인한다. |

- 설치

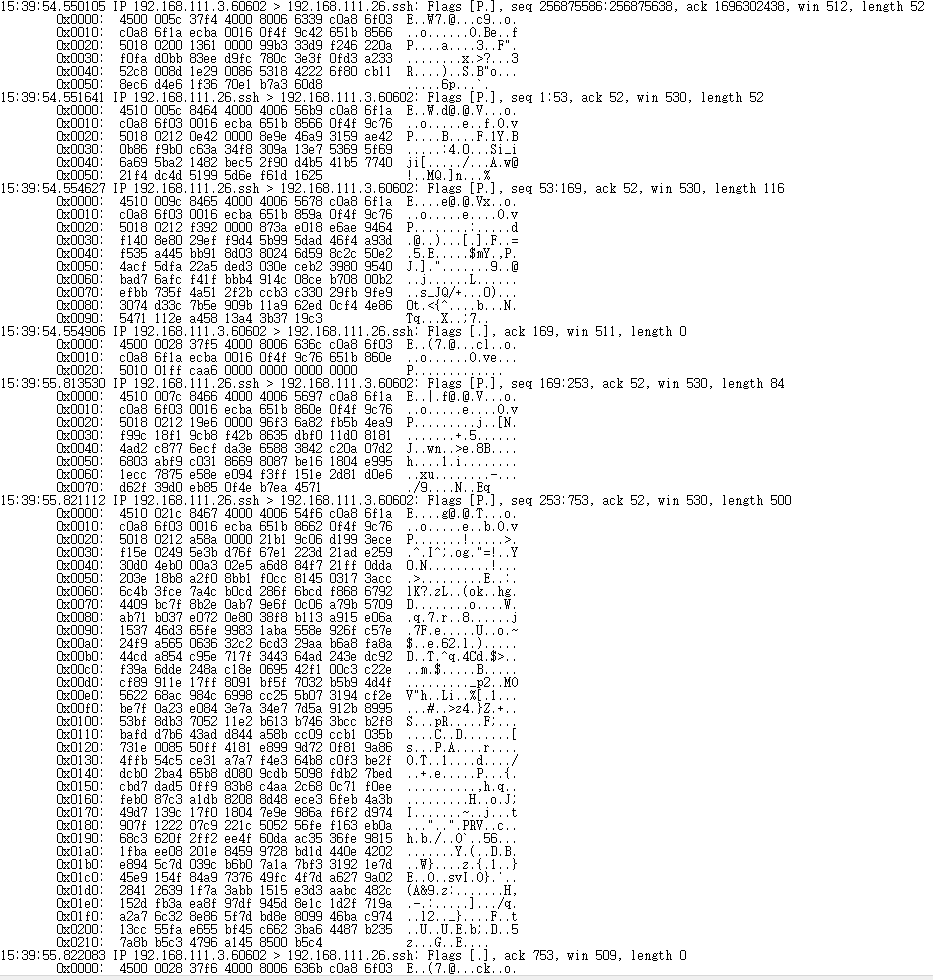

3. 패킷

- fping

- sing

- nmap

4. 결과

fping은 네트워크에 연결된 여러가지의 장치의 연결상태를 확인할 때 유용하다.

sing은 네트워크에서 시간 정보를 확인할 수 있지만 소유자 정보나, 네트워크 정보는 출력되지 않고 응답패킷을 무시한다.

nmap은 네트워크에서 자신의 IP를 숨기고 대상 서버의 사용중인 서비스 확인이 가능하다.

'교육 > Security' 카테고리의 다른 글

| Day 71 (icmp redirect) (0) | 2020.03.09 |

|---|---|

| Day 71 (ARP Spoofing) (0) | 2020.03.09 |

| Day 69 (TCPdump) (0) | 2020.02.28 |

| Day 69 (John The Ripper) (0) | 2020.02.28 |

| Day 69 (파라미터설정_20200228) (0) | 2020.02.28 |