<목차>

1. 목적

2. 사용 툴 & 구성 환경

3. 실습 과정

4. 결과 확인

1. 목적

공격자가 피해자의 TCP세션을 탈취하여 로그인 하지 않고 서버를 이용하는 방식이다.

2. 사용 툴 & 구성 환경

1) hunt : TCP세션을 탈취하기 위해 사용하며, 기본적으로 TCP dump, arp spoofing, fragrouter기능도 내장되어 있다. 인터페이스가 사용자가 원하는 텝으로 이동하여 기능을 지정하기 때문에 사용하기 편리하게 구성 되어있다.

2) 구성 환경

| MAC주소 | IP | 운영 체제 | |

| 공격자 | 00:0c:29:1c:c7:bc | 192.168.111.26 | Cent OS 6 |

| 피해자 | 00:0c:29:08:87:32 | 192.168.111.29 | Windows XP |

| Telnet 서버 | 00:0c:29:1d:21:65 | 192.168.111.154 | Cent OS 7 |

3. 실습 과정

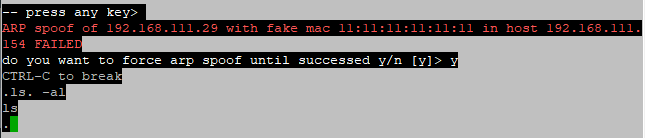

피해자 혹은 telnet서버의 arp spoofing을 수행하기 위해 대상의 IP와 임의의 MAC주소를 입력한다. Crtl+C를 누르게 되면 arp spoofing이 종료된다.

4. 결과 확인

Arp spoofing에서 사용할 MAC주소를 지정하지 않는다면 hunt가 순차적으로 지정하는 MAC주소로 arp spoofing을 수행한다.

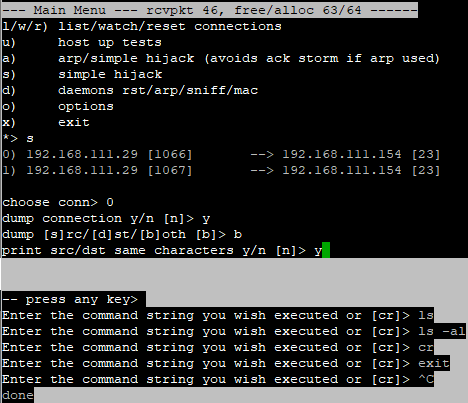

TCP세션 탈취를 시도했지만 작동하지 않는다.

하지만 패킷을 보게되면 탈취하는 Action은 작동하여 피해자와 Telnet서버의 연결이 끊긴것을 확인할 수 있다. 이를 통해 탈취는 성공했으나 그 후에 연결유지는 되지 않은것을 알 수 있다.

TCP세션 탈취시 arp spoofing이 가능한지 확인해보았으나 수행되지 않았다.

TCP hijacking을 방지하기 위해서는 공격자가 중간에 끼어서 작동하므로 패킷의 유실 및 재 전송 증가를 탐지한다. 또한 네트워크 트래픽을 감시하여 ACK Storm을 탐지한다. 클라이언트와 서버는 정확한 Sequence Number를 맞추기 위해 서로 ACK패킷을보내는 과정에서 무한 루프에 걸리게 된다. 결국 ACK패킷의 비율이 급격하게 증가 한다.

'교육 > Security' 카테고리의 다른 글

| Day 76 (Firewall) (0) | 2020.03.16 |

|---|---|

| Day 74 (Web mitm) (0) | 2020.03.12 |

| Day 73 (DDoS) (0) | 2020.03.11 |

| Day 73 (DoS Attack) (0) | 2020.03.11 |

| Day 73 (Hidden Channel) (0) | 2020.03.11 |