<문제>

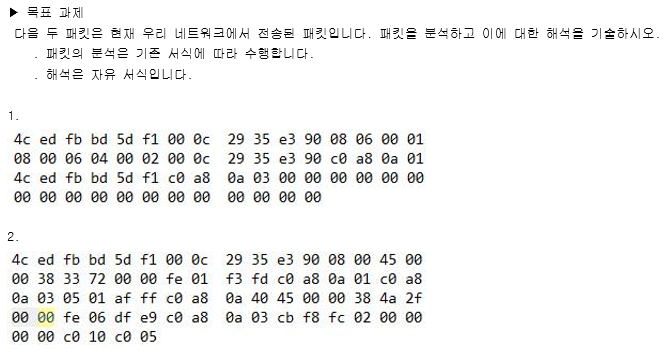

1.

<패킷 분석>

Ethernet

- Destination : 4c ed fb bd 5d f1

- Source : 00 0c 29 35 e3 90

- Type : 08 06 : ARP

ARP

- H/W type : 00 01 : Ethernet

- Protocol Type : 08 00 : IPv4

- H/W Length : 06 : 6 bytes

- Protocol Length : 04 : 4bytes

- OP : 00 02 : ARP 응답

- Source MAC Address : 00 0c 29 35 e3 90

- Sender IP Address : c0 a8 0a 01 : 192.168.10.1

- Destination MAC Address : 4c ed fb bd 5d f1

- Target IP Address : c0 a8 0a 03 : 192.168.10.3

<해석>

네트워크 유형은 Ethernet의 IPv4 프로토콜 방식을 사용하여 ARP 응답을 전송한다. H/W 주소의 크기는 H/W 유형에 따라 결정되는데 Ethernet을 사용하기 때문에 6 bytes이다. Protocol 주소의 크기는 Protocol 유형에 따라 결정되는데 IPv4을 사용하기 때문에 4 bytes이다.

Ethernet header에서 목적지의 MAC주소와 요청자의 MAC주소가 ARP 패킷 내에서 목적지의 MAC주소와 요청자의 MAC주소와 일치하는 것으로 보아 목적지 자신의 MAC주소를 알려주고 있다.

하지만 현재 네트워크에서 목적지인 192.168.10.1의 MAC주소가 70 5d cc 04 be b0이다. 해당 패킷은 목적지의 MAC주소가 현재 네트워크와 일치 하지 않는 패킷이기 때문에 ARP 스푸핑 공격이 되었다는 것을 알 수 있다.

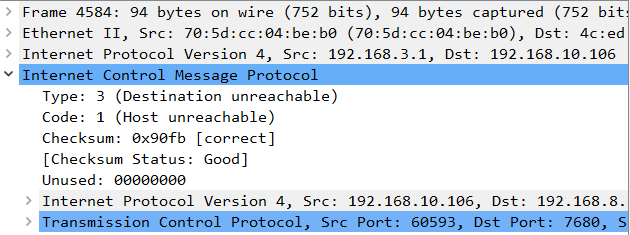

2.

<패킷분석>

Ethernet

- Destination : 4c ed fb bd 5d f1

- Source : 00 0c 29 35 e3 90

- Type : 08 00 : IP

Internet Protocol

- Version : 4 : IPv4

- Header Length : 5 : 5words, 20 bytes

- Type of Service : 00

- Total Length : 00 38 : 56 bytes

- Identification : 33 72 : 13,170

- Flags : 00 00 : 000 : fragment가 가능하고 뒤에 fragment된 패킷이 없다.

- Fragment Offset : 00 00 : 0

- Time To Live : fe : 254

- Protocol Type : 01 : ICMP

- Header Checksum : f3 fd : 1111 0011 1111 1101

- Source : c0 a8 0a 01 : 192.168.10.1

- Destination : c0 a8 00 00 : 192.168.0.0

ICMP

- TYPE : 05 : reidiect

- Code : 01 : host unreacheable

- Checksum : af ff : 1010 1111 1111 1111

- 새로운 Gateway주소 : c0 a8 0a 40 : 192.168.10.40

- IP Header :

- Version : 4 : IPv4

- Header Length : 5 : 5words, 20bytes

- Type of Service : 00

- Total Length : 00 38 : 56 bytes

- Identification : 4a 2f : 18,991

- Flags : 00 00 : 000 : fragment가 가능하고 뒤에 fragment된 패킷이 없다.

- Fragment Offset : 00 00 : 0

- Time To Live : fe : 254

- Protocol Type : 06 : TCP

- Header Checksum : df e9 : 1101 1111 1110 1001

- Sender IP : c0 a8 0a 03 : 192.168.10.3

- Destination IP : cb f8 fc 02 : 203.248.252.2

- Data : 00 00 00 00 c0 10 c0 05 :

ICMP redirect 패킷으로 203.248.252.2에 접속할 때 마다 새로운 게이트웨이인 192.168.10.40로 패킷을 전송한다. 이는 ICMP redirect공격이다.

정상적인 상황에서는 ICMP redirect패킷을 무시하고 그대로 응답을 종료한다.

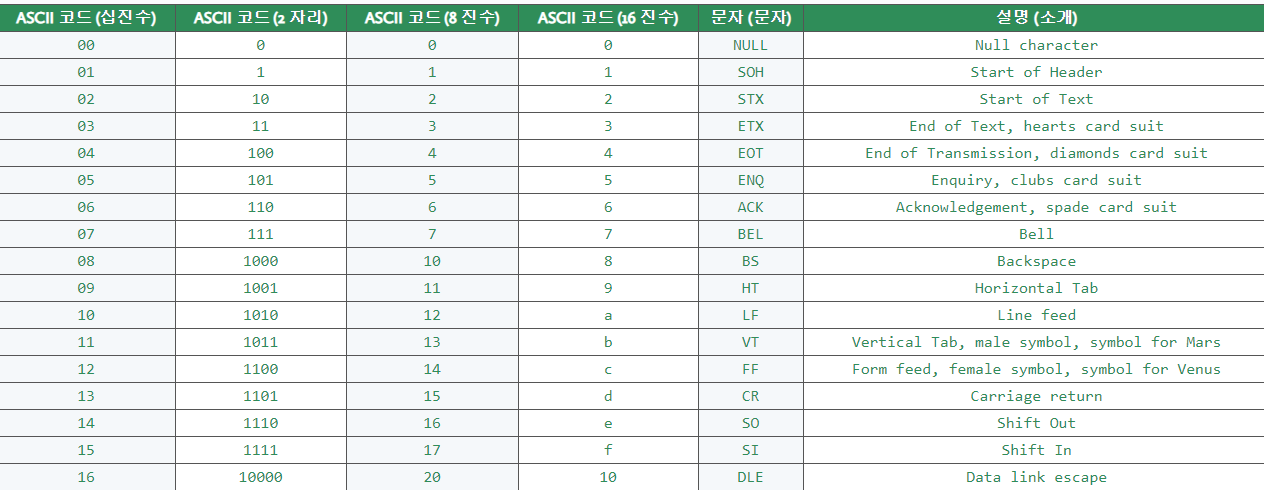

또한 데이터 안에 쓰레기 값이 아닌 00 00 00 00 c0 10 c0 05가 들어가 이를 ascii코드로 변환해 보면 ‘데이터 링크 이스케이프’하여 ‘조회’하는 제어 문자임을 알 수 있다. 이를 이용해 자신을 통해 패킷이 오는 것을 전부 확인하는 것이 가능하다.

'교육 > Netwrok' 카테고리의 다른 글

| Day 63 (Network Review) (0) | 2020.02.20 |

|---|---|

| Day 62 (TCP Header) (0) | 2020.02.19 |

| Day 62(TCP_4) (0) | 2020.02.19 |

| Day 61 (TCP_3_2) (0) | 2020.02.14 |

| Day 61 (TCP_3_1) (0) | 2020.02.14 |